下面我将从调试流程、调试层次、常用工具和技术三个方面,详细阐述ARM技术的调试过程。

调试的核心流程

无论使用何种技术,调试过程通常遵循一个经典的循环模式,可以概括为以下五个步骤:

-

复现问题

- 目标:稳定、可重复地触发程序中的错误。

- 做法:确保每次在相同条件下运行程序,都能得到相同错误的结果(如程序崩溃、死机、计算结果错误、特定功能失效等),这是调试的第一步,也是最关键的一步,如果问题无法复现,调试将无从下手。

-

定位问题

- 目标:找到导致错误的代码行或硬件状态。

- 做法:这是调试的核心环节,通过在代码中插入断点、单步执行、查看变量和寄存器值、分析日志输出等手段,逐步缩小问题的范围,最终定位到是哪条指令、哪个函数或哪个硬件配置导致了异常。

-

分析原因

(图片来源网络,侵删)

(图片来源网络,侵删)- 目标:理解为什么会产生这个错误。

- 做法:在定位到问题点后,深入分析其上下文。

- 是不是访问了非法的内存地址(空指针、野指针)?

- 是不是栈溢出了?

- 是不是硬件外设的时钟或引脚配置错误?

- 是不是多线程/中断中的竞争条件?

- 是不是算法逻辑有缺陷?

-

修复代码

- 目标:根据分析的原因,编写或修改代码以解决问题。

- 做法:这可能包括修复逻辑错误、增加边界检查、修正硬件初始化代码、优化算法等,修复要尽量简单、精准,避免引入新的问题。

-

验证修复

- 目标:确认修复有效,且未引入新的副作用。

- 做法:重新运行程序,确保原有的错误不再出现,要进行更全面的回归测试,验证程序的其他功能是否依然正常工作,这可以防止“修复一个bug,引入两个新bug”的情况。

调试的层次与相应工具

ARM系统的调试是分层次的,从底层的硬件信号到上层的应用逻辑,每一层都有其特定的调试方法和工具。

层次1:硬件/底层驱动调试

这是最底层的调试,主要关注CPU的启动、内存管理、时钟配置、以及外设(如UART, I2C, SPI, GPIO)的驱动程序是否正常工作。

- 调试目标:

- CPU能否成功从复位向量开始执行代码?

- SDRAM/DDR内存能否正确初始化和读写?

- 串口能否正常打印信息?

- GPIO能否输出预期的电平?

- 常用工具与技术:

- LED和示波器/逻辑分析仪:

- 最基础的方法,通过点亮不同状态的LED灯来粗略判断程序运行到了哪个阶段。

- 逻辑分析仪:可以精确捕获多路数字信号(如I2C, SPI的总线时序),是调试外设通信协议的利器。

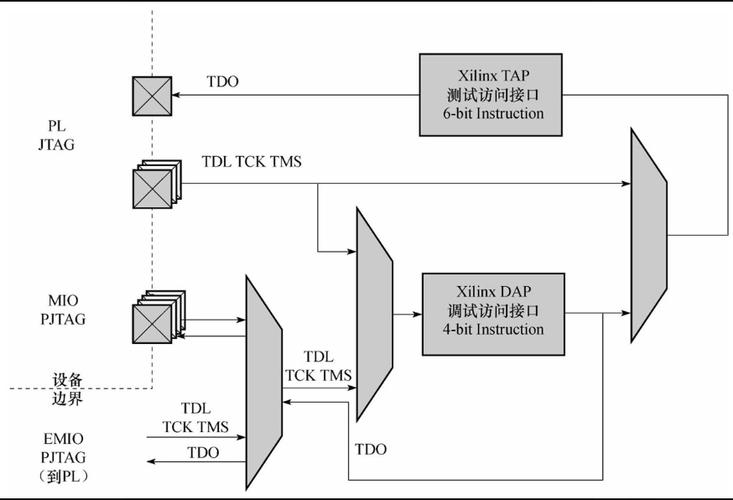

- JTAG/SWD 调试器:

- 硬件调试的基石,这是连接PC和目标板调试端口(通常是JTAG或SWD)的物理工具,如J-Link, U-Link, ST-Link, CMSIS-DAP等。

- 功能:

- 下载程序:将编译好的二进制文件(

.hex,.bin,.elf)烧录到目标板的Flash或RAM中。 - 实时调试:在代码中设置断点,程序运行到断点处会暂停。

- 单步执行:逐行或逐指令地执行代码。

- 查看和修改:实时查看CPU寄存器、内存、变量的值,并可以随时修改它们来测试。

- 实时追踪:高级的JTAG/SWD调试器(如J-Link Pro)支持实时指令追踪,可以记录CPU执行指令的流水线,对于分析复杂死锁或性能瓶颈非常有用。

- 下载程序:将编译好的二进制文件(

- printf调试法:

- 在代码的关键位置通过串口打印信息(如

printf("Entering function X...\n");),观察程序的执行流程和变量状态,这是最简单、最常用的软件调试方法。

- 在代码的关键位置通过串口打印信息(如

- LED和示波器/逻辑分析仪:

层次2:操作系统内核调试

当系统运行操作系统(如FreeRTOS, RT-Thread, Linux)时,调试的复杂性大大增加,因为需要处理任务调度、内存管理、中断和系统调用。

- 调试目标:

- 任务切换是否正常?

- 任务之间是否存在死锁或优先级反转?

- 内存分配/释放是否导致内存泄漏或碎片?

- 中断服务程序是否正确执行和退出?

- 常用工具与技术:

- GDB + GDB Server:

- Linux内核和应用调试的标准方案。

- 在目标板上运行一个GDB Server(如

gdbserver),它通过串口、网络或JTAG与目标板通信。 - 在宿主机PC上运行GDB(交叉编译版本,如

arm-linux-gnueabihf-gdb),连接到GDB Server。 - 这样就可以在PC上远程调试目标板上运行的应用程序或内核模块,功能与本地GDB类似(断点、单步、查看变量等)。

- JTAG/SWD + GDB:

许多JTAG调试器(如J-Link)可以直接被GDB识别为远程调试目标,GDB通过调试器直接与目标板的CPU通信,效率更高,无需在目标板上运行额外的GDB Server。

- RTOS自带的调试工具:

- FreeRTOS:提供“钩子函数”(Hook Functions),可以统计任务状态、栈使用情况等,通过串口输出。

- RT-Thread:提供了强大的RT-Thread Studio和FinSH shell,可以在线查看系统信息、任务列表、内存使用情况等。

- SystemView / Percepio Tracealyzer:

- 可视化追踪工具,这些工具通过MCU的ITM(Instrumentation Trace Macrocell)功能,实时记录内核的调度、任务切换、中断、信号量等事件。

- 在PC上将这些事件以时间线的形式可视化,可以非常直观地发现任务调度异常、死锁、中断延迟等问题。

- GDB + GDB Server:

层次3:应用层调试

这是最高层的调试,主要关注应用程序的业务逻辑。

- 调试目标:

- 应用程序的算法逻辑是否正确?

- 用户界面响应是否正常?

- 网络通信数据是否正确?

- 常用工具与技术:

- 交叉GDB:

与内核调试类似,通过GDB连接到目标板的应用程序进行调试。

- 日志系统:

- 在应用程序中集成一套完善的日志系统(如

log4c,spdlog等),根据日志级别(INFO, DEBUG, ERROR)输出详细信息,帮助分析问题。

- 在应用程序中集成一套完善的日志系统(如

- 文件系统与网络:

- 如果目标板有文件系统,可以将关键的调试信息或数据保存到文件中,方便事后分析。

- 通过网络(如Socket)将调试信息实时发送到PC端的日志服务器。

- 远程调试器:

对于复杂的嵌入式Linux应用,可以使用Eclipse、VS Code等IDE集成的远程调试功能,体验与桌面应用开发相似的调试体验。

- 交叉GDB:

ARM调试过程中的常见问题与策略

| 问题现象 | 可能原因 | 调试策略 |

|---|---|---|

| 程序启动后卡死(无任何输出) | CPU复位向量错误 SDRAM初始化失败 栈指针设置错误 代码段或数据段地址映射错误 |

使用J-Link的Reset和Run功能,配合其Flash Download功能,看是否能成功下载,判断CPU是否在运行。在启动汇编代码的最开始设置断点,单步执行,观察PC和SP寄存器是否按预期变化。 使用J-Link的 Memory窗口,手动向SDRAM写入和读取数据,测试内存是否可用。 |

| 程序在特定函数中崩溃 | 空指针解引用 数组越界访问 栈溢出 |

在函数入口设置断点,检查入参指针是否为NULL。在函数出口设置断点,检查返回值和栈帧是否被破坏。 编译时开启栈保护(如 -fstack-protector-all),并在链接脚本中预留足够的栈空间,并在栈底放置一个“栈哨兵”(magic number),运行时检查它是否被修改。 |

| 多任务/中断环境下行为异常 | 死锁 优先级反转 共享资源未加锁 |

使用SystemView/Tracealyzer,可视化任务调度和信号量获取/释放过程,很容易发现死锁或优先级反转。 仔细检查所有共享资源的访问,确保在临界区都使用了正确的互斥锁(如Mutex, Semaphore)。 |

| 外设通信失败 | 时钟未使能 引脚复用功能错误 通信时序不匹配 |

查阅数据手册,确认外设时钟是否已使能。 使用逻辑分析仪抓取通信总线(I2C, SPI)的波形,与标准时序图对比,检查SCL/SDA信号是否正确。 |

ARM技术的调试是一个结合了硬件知识和软件技能的综合性工作,一个高效的调试工程师通常会:

- 善用工具:精通至少一种JTAG/SWD调试器和GDB,了解RTOS和Linux的专用调试工具。

- 由简到繁:从最简单的LED和串口打印开始,逐步升级到逻辑分析仪和JTAG调试器。

- 分而治之:将复杂系统分解为最小单元(如单个任务、单个外设)进行调试。

- 理解原理:不仅要会用工具,更要理解ARM Cortex-M/A/R内核的工作原理、内存管理机制和异常处理流程,这样才能从根本上定位问题。

调试的过程往往比编写代码更具挑战性,但每一次成功的调试都能极大地提升对系统和代码的理解深度。