下面我将从安全需求、面临的威胁、核心技术、以及未来趋势四个方面,全面地阐述无线传感器网络安全技术。

无线传感器网络的安全需求

WSN的安全需求通常可以概括为以下几个核心属性,它们共同构成了一个安全目标:

- 机密性:这是最基本的需求,确保网络中的敏感数据(如监测信息、节点身份、密钥等)不被未授权的实体(如窃听者)获取,由于WSN通常通过无线信道通信,数据很容易被截获,因此机密性保护至关重要。

- 完整性:确保数据在传输或存储过程中没有被未授权地篡改,接收方能够验证收到的数据是否与原始数据一致,防止攻击者恶意修改或伪造数据。

- 新鲜性:确保数据是时效的,防止攻击者通过重放旧的、合法的数据包来破坏网络正常运行,一个攻击者可以重放一个“节点已死亡”的消息,导致网络错误地将一个正常节点隔离。

- 可用性:确保网络服务和资源能够被授权用户正常访问,攻击者通过耗尽节点能量、干扰通信或发送大量垃圾数据等方式,可以使网络瘫痪,拒绝服务。

- 真实性:确保节点的身份是真实的,防止恶意节点伪装成合法节点(如基站或其它传感器节点)加入网络、发布虚假指令或窃取信息。

- 鲁棒性:网络在遭受攻击或部分节点失效后,仍能维持其基本功能的能力,WSN部署环境恶劣,节点易被物理捕获或破坏,安全机制必须具备一定的容错和自愈能力。

- 自组织性:WSN通常是动态部署的,没有固定的基础设施,安全机制必须支持节点在无中心管理的情况下,自动完成密钥分发、身份认证等安全任务。

WSN面临的主要安全威胁

根据攻击者的行为,可以将威胁分为两大类:被动攻击和主动攻击。

| 攻击类型 | 描述 | 例子 |

|---|---|---|

| 被动攻击 | 攻击者不干扰网络正常通信,只是窃听信息以获取机密数据。 | 窃听:攻击者监听无线信道,获取传感器收集的敏感数据(如温度、位置、军事部署信息)。 |

| 主动攻击 | 攻击者主动向网络注入恶意数据或干扰正常通信。 | 数据篡改:修改传感器采集的数据或传输中的报文。 |

| 女巫攻击:单个节点伪造多个身份,破坏路由协议和数据聚合。 | ||

| 选择性转发:恶意节点选择性地转发某些数据包,丢弃其他包,制造黑洞。 | ||

| 黑洞攻击:恶意节点声称自己拥有到目的节点的最短路径,吸引所有流量,然后丢弃所有数据包。 | ||

| 虫洞攻击:两个恶意节点通过私有信道(如长距离通信)转发数据,制造出一条“捷径”,诱使数据流经它们。 | ||

| 洪泛攻击:攻击者向网络广播大量垃圾数据,耗尽节点的计算、存储和能量资源,导致拒绝服务。 | ||

| 重放攻击:截获一个合法的数据包后,在稍后时间重新发送,以破坏数据的时效性或进行身份欺骗。 | ||

| 物理攻击 | 攻击者物理接触到传感器节点。 | 节点捕获:攻击者捕获节点,通过物理手段(如JTAG调试接口)读取存储在节点中的所有信息,包括密钥、代码和数据,这是WSN最致命的威胁之一,因为一旦密钥泄露,整个网络的安全性都将崩溃。 |

核心安全技术

针对上述威胁和需求,WSN的安全技术主要集中在以下几个层面:

密钥管理技术

密钥管理是WSN安全的基石,因为加密、认证等所有安全操作都依赖于密钥,由于节点资源有限且可能被捕获,密钥管理方案必须非常轻量级和安全。

-

主密钥方案

- 描述:在节点部署前,为网络中每一对节点都预分配一个唯一的共享主密钥,或者,所有节点都与基站共享一个全局主密钥。

- 优点:安全性高,任何两个节点都可以直接通信,无需密钥协商。

- 缺点:存储开销巨大,不适用于大规模网络,全局主密钥一旦泄露,全网崩溃。

- 适用场景:节点数量非常少(< 10个)的微型网络。

-

密钥预分配方案

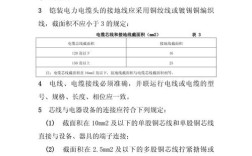

- 描述:最经典和广泛使用的方案,每个节点在部署前都随机从一个大的密钥池中预装载一部分密钥,如果两个节点预分配了至少一个相同的密钥,它们就可以建立安全连接。

- 代表方案:E-G方案(Eschenauer-Gligor),通过分析图论中的连通性,可以计算出密钥池大小、每个节点装载的密钥数量和网络连通性之间的关系。

- 优点:存储开销和通信开销可控,适用于大规模网络。

- 缺点:存在孤立节点(没有共享密钥的节点)的风险,且密钥一旦被捕获,与该节点共享该密钥的所有链路都将不安全。

-

基于密钥管理的安全路由协议

- 描述:将密钥管理机制与路由协议相结合,节点只与拥有共享密钥的邻居节点建立路由链路,或者对路由控制信息进行加密和认证,防止恶意节点注入虚假路由信息。

- 代表协议:SRP (Secure Routing Protocol),SEAD (Secure Efficient Ad hoc Distance vector routing) 等。

数据安全与加密技术

-

对称加密

(图片来源网络,侵删)

(图片来源网络,侵删)- 描述:使用相同的密钥进行加密和解密。

- 优点:计算开销小,加密/解密速度快,非常适合资源受限的WSN。

- 代表算法:

- AES (Advanced Encryption Standard):目前最主流的对称加密算法,安全性和效率都很好,是WSN的首选。

- RC5/RC4:轻量级算法,曾经很流行,但现在被认为安全性不如AES。

- 应用:主要用于保护数据的机密性。

-

非对称加密

- 描述:使用公钥和私钥对,公钥用于加密,私钥用于解密。

- 优点:密钥分发简单,可以实现数字签名,用于认证和完整性校验。

- 缺点:计算复杂度极高,能耗巨大,不适合WSN中大量数据的加密。

- 应用:通常只在网络初始化阶段(如基站与节点之间)用于建立安全会话或分发对称密钥,代表算法有RSA和ECC (Elliptic Curve Cryptography),ECC因其密钥短、计算量小的优势,比RSA更适合WSN。

节点认证与身份识别技术

-

对称密钥认证

- 描述:节点之间通过共享的秘密密钥来互相认证身份,使用消息认证码来验证消息的来源和完整性。

- 优点:效率高,资源消耗低。

- 缺点:依赖于安全的密钥预分发。

-

基于非对称密钥的认证

- 描述:使用数字签名,发送方用自己的私钥对消息进行签名,接收方用发送方的公钥验证签名。

- 优点:安全性更高,无需预先共享密钥。

- 缺点:计算和通信开销大。

-

基于轻量级哈希函数的认证

- 描述:针对WSN设计了专门的轻量级哈希函数和认证协议,使用μTESLA协议实现广播认证。

- μTESLA协议:一种高效的广播认证方案,基站先公布一个密钥链的哈希值,然后延迟一段时间后再公布密钥本身,节点在收到密钥后,可以验证之前收到的消息是否是用该密钥加密的,从而实现对广播消息的延迟认证。

入侵检测与防御系统

由于任何安全措施都不是100%完美的,WSN需要具备检测和响应攻击的能力。

- 轻量级入侵检测系统

- 描述:通过监控网络流量、节点行为(如异常的数据转发模式、能量消耗激增)等,来检测是否存在恶意节点或攻击行为。

- 技术:

- 基于统计:建立正常行为的统计模型,当观测值偏离模型时,触发警报。

- 基于信誉:每个节点维护一个邻居节点的信誉表,节点根据其行为(如实时转发