您提到的“lwep”很可能是一个笔误,在密码学领域,最广为人知且与“WEP”发音相似的早期无线加密协议是 WEP (Wired Equivalent Privacy),但WEP早已被证明极不安全,属于过时且被淘汰的技术。

我将为您介绍当今真正主流和安全的加密技术,它们分为两大类:对称加密 和 非对称加密,这两类技术通常结合使用,以发挥各自的优势。

对称加密

对称加密使用相同的密钥进行加密和解密,其核心特点是速度快,计算开销小,非常适合加密大量数据,如文件、视频流或网络通信中的数据包。

主流对称加密算法:

AES (Advanced Encryption Standard) - 高级加密标准

- 地位:当今对称加密的绝对标准,被全球广泛采用,是政府、企业和个人保护数据的首选。

- 特点:

- 安全:经过全球密码学家多年的严格审查和攻击测试,目前没有已知的有效破解方法。

- 灵活:支持多种密钥长度,最常用的是 AES-128、AES-192 和 AES-256,密钥越长,安全性越高(但性能开销也略有增加)。

- 高性能:无论是在软件还是硬件中,都能提供非常快的加解密速度。

- 应用场景:

- Wi-Fi安全:WPA2和WPA3协议的核心就是AES。

- 磁盘加密:如VeraCrypt、BitLocker(Windows)、FileVault(macOS)都使用AES来加密整个硬盘或特定文件夹。

- 文件压缩/加密:如7-Zip、WinRAR等工具支持使用AES加密压缩文件。

- 数据库加密:许多数据库系统使用AES来保护存储的敏感数据。

- VPN:IPsec、OpenVPN等现代VPN协议普遍使用AES进行数据传输加密。

ChaCha20

- 地位:一个较新的、高性能的流密码,正在迅速成为AES的有力竞争者,特别是在移动设备上。

- 特点:

- 速度极快:尤其是在没有硬件加密加速(如AES-NI)的CPU上(如许多移动设备和非x86架构的CPU),其性能远超AES。

- 设计简单:算法结构比AES更简单,这有助于减少潜在的漏洞。

- 安全:同样被认为是极其安全的,没有已知的严重弱点。

- 应用场景:

- TLS/SSL:Google是ChaCha20的主要推动者,Chrome浏览器和Android系统优先使用ChaCha20-Poly1305组合来保护HTTPS连接。

- 移动应用:由于其出色的移动端性能,被大量移动应用用于端到端加密。

非对称加密

非对称加密使用一对密钥:公钥 和 私钥。

- 公钥:可以公开分享,任何人都可以获取,它用于加密数据,或者验证签名。

- 私钥:必须严格保密,绝对不能泄露,它用于解密由对应公钥加密的数据,或者创建数字签名。

其核心特点是安全性高,但速度比对称加密慢得多,因此不适合加密大量数据。

主流非对称加密算法:

RSA (Rivest–Shamir–Adleman)

- 地位:历史上最重要、最普及的非对称加密算法之一,是现代密码学的基石。

- 特点:

- 基于大数质因数分解难题:安全性依赖于“将两个大质数相乘很容易,但将结果分解回原来的质数极难”这一数学难题。

- 应用广泛:被用于加密小量数据、创建数字签名和密钥交换。

- 应用场景:

- TLS/SSL握手:在建立HTTPS连接时,客户端和服务器使用RSA(或更现代的DH/ECDH)来安全地协商出一个临时的“会话密钥”(对称密钥)。

- 数字签名:软件发布、代码签名、SSL证书等场景中,用私钥签名,用公钥验证,确保信息的完整性和来源的真实性。

- PGP/GPG:用于加密电子邮件和文件。

ECC (Elliptic Curve Cryptography) - 椭圆曲线密码学

- 地位:现代非对称加密的“新宠”,正在快速取代RSA,尤其是在资源受限的移动设备和物联网领域。

- 特点:

- 安全性更高,密钥更短:ECC可以用比RSA短得多的密钥长度,实现同等甚至更高的安全强度,一个256位的ECC密钥被认为与3072位的RSA密钥一样安全。

- 性能更好,资源消耗低:由于其密钥更短,计算量更小,因此在处理能力和内存有限的设备上表现优异。

- 应用场景:

- 移动设备和物联网:因其高效性,被广泛应用于智能手机、智能卡等设备的安全通信。

- 现代TLS/SSL:ECDHE密钥交换协议是现代TLS连接的主流,提供了前向安全性。

- 加密货币:比特币、以太坊等主流区块链的地址生成和数字签名都基于椭圆曲线算法(如secp256k1)。

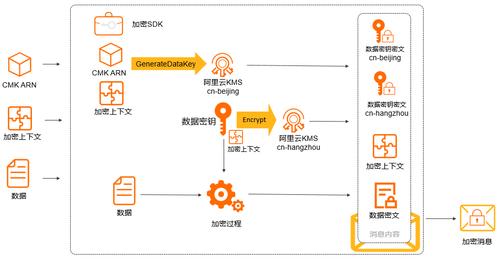

混合加密系统:现实世界中的最佳实践

在实际应用中,我们几乎不会单独使用对称或非对称加密,而是将它们结合起来,形成混合加密系统,这是TLS/SSL协议的核心思想,完美结合了两者的优点。

工作流程以HTTPS访问为例:

-

协商阶段(使用非对称加密):

- 浏览器(客户端)向服务器发送一个支持的加密算法列表。

- 服务器从中选择一个最强的算法(使用ECDHE进行密钥交换),并返回其公钥证书。

- 浏览器验证证书的有效性。

- 双方通过ECDHE算法,利用服务器的公钥,各自独立计算出一个临时的、共享的对称密钥(称为“会话密钥”),这个过程即使被监听,也无法推导出会话密钥,这被称为前向安全性。

-

数据传输阶段(使用对称加密):

- 协商完成后,后续所有的通信数据(网页内容、图片、API请求等)都使用这个会话密钥和高效的对称加密算法(如AES或ChaCha20)进行加密和解密。

混合加密的优势

- 解决了非对称加密速度慢的问题:只使用非对称加密来安全地交换一个“密钥”,而不是加密所有数据。

- 解决了对称加密密钥分发的问题:通过非对称加密,安全地将对称密钥从一方传递到另一方,无需提前共享秘密。

现代应用协议中的加密技术

| 协议/技术 | 主要使用的加密技术 | 作用 |

|---|---|---|

| TLS 1.2 / TLS 1.3 | 对称加密: AES, ChaCha20 非对称加密/密钥交换: RSA, ECDHE (椭圆曲线Diffie-Hellman) |

保护网络通信(HTTPS, VPN, 邮件等)的安全性和完整性。 |

| Wi-Fi (WPA2/WPA3) | 对称加密: AES-CCMP (WPA2), AES-GCMP (WPA3) 认证协议: 802.1X/EAP |

保护无线局域网的数据传输,防止未授权访问和窃听。 |

| 磁盘加密 (BitLocker等) | 对称加密: AES | 加密硬盘上的所有数据,即使物理硬盘被盗,数据也无法读取。 |

| PGP/GPG (邮件加密) | 混合加密: 用AES对称加密邮件内容。 用收件人的RSA公钥加密AES密钥。 |

为电子邮件端到端提供保密性、完整性和身份认证。 |

| 加密货币 (比特币等) | 非对称加密: ECDSA (椭圆曲线数字签名算法) | 生成钱包地址(公钥)和私钥,用于创建交易签名,确保交易所有权和不可篡改性。 |

- WEP是过时的、不安全的协议,早已被AES等现代加密技术取代。

- 主流加密技术分为对称加密(如AES, ChaCha20)和非对称加密(如RSA, ECC)。

- 对称加密快,适合加密大量数据;非对称加密安全,适合密钥交换和签名。

- 混合加密系统(如TLS)是当今互联网安全的基石,它结合了对称和非对称加密的优点,实现了既安全又高效的数据传输。

- AES 是对称加密的黄金标准,ECC 是非对称加密的未来趋势。