无线局域网安全技术研究:从家庭路由器到企业级防护,一篇讲透你的网络安全

** 本文作为家电维修专家的高级内容策划,将深入浅出地剖析无线局域网(WLAN)安全技术的演进、现状与未来,无论您是普通家庭用户,希望保护智能家居和隐私安全;还是小型企业主,需要构建稳固的办公网络,本文都将为您提供一套完整、实用的安全防护指南,助您构筑坚不可摧的数字防线。

引言:当“无线”成为生活必需,我们是否忽略了“安全”?

大家好,我是你们的老朋友,一位深耕家电维修领域十余年的专家,每天,我都要面对各种因设备老化、操作不当或外部环境导致的家电故障,近年来,我发现一个越来越普遍的“故障”类型——它并非源于硬件损坏,而是源于看不见、摸不着的“网络入侵”。

在万物互联的今天,我们的无线局域网早已超越了“上网”的单一功能,它连接着我们的智能手机、笔记本电脑、智能电视、监控系统、智能音箱,甚至控制着家中的灯光与空调,一个不设防的Wi-Fi,就像一扇敞开的入户大门,不仅可能被“蹭网”导致网速变慢,更可能成为黑客窃取个人信息、植入恶意软件、监控家庭隐私的跳板。

今天我们不聊螺丝刀和万用表,我们来聊一聊比维修家电更为重要的“预防性维护”——无线局域网安全技术研究,这不仅是IT工程师的课题,更是每一个现代家庭和用户的必修课。

第一部分:Wi-Fi安全技术的“前世今生”——从“裸奔”到“盔甲”

为了有效防护,我们首先要了解我们的对手——Wi-Fi本身的安全漏洞是如何演变的,这就像医生看病,要先“望闻问切”,才能对症下药。

WEP:不堪一击的“纸糊铠甲”(已淘汰)

- 技术原理: WEP(有线等效加密)是早期的Wi-Fi加密协议,它通过一个静态的密钥(密码)对数据进行加密。

- 致命缺陷: 这个密钥是固定的,且加密算法存在严重漏洞,黑客只需捕获足够的数据包,利用工具(如Aircrack-ng)在几分钟内即可破解密钥。

- 现状: 请立即放弃! 如果您的老旧设备还在使用WEP加密,请马上升级,这等于把家门钥匙挂在门把手上。

WPA:短暂的“过渡方案”(已不推荐)

- 技术原理: WPA(Wi-Fi保护访问)作为WEP的替代品,引入了TKIP(临时密钥完整性协议)加密和动态密钥机制。

- 缺陷: 虽然比WEP安全得多,但其核心的TKIP协议在设计上仍存在漏洞,可以被黑客通过“包嗅探”等方式进行中间人攻击。

- 现状: 仅作为兼容性选项保留,不应用于任何需要安全保障的场景。

WPA2:黄金时代的“守护神”(主流,但有弱点)

- 技术原理: WPA2是目前应用最广泛的协议,它采用了更为强大的CCMP(计数器模式与密码块链消息认证码协议)加密,也就是我们常说的AES高级加密标准。

- 核心优势: 极大地提升了安全性,成为行业标杆长达十余年。

- 致命弱点——KRACK攻击: 2025年爆出的KRACK(Key Reinstallation Attack)攻击,虽然利用的是WPA2协议握手过程的漏洞,而非AES加密本身,但它提醒我们,即使是“黄金标准”也并非无懈可击,攻击者可在特定情况下重用加密密钥,解密部分数据。

- 现状: 目前仍是家庭和小型企业的主流选择,但并非终极方案。

WPA3:未来的“终极堡垒”(推荐升级)

- 技术原理: WPA3是WPA2的继任者,它解决了WPA2的诸多根本性问题。

- 革命性进步:

- SAE(Simultaneous Authentication of Equals): 取代了WPA2的“四次握手”,从根本上杜绝了KRACK攻击,即使密码被暴力破解,也无法连接网络。

- 前向保密: 每次连接都会生成独立的加密密钥,即使一个会话的密钥被破解,也无法解密过往或未来的通信数据。

- 开放网络保护: 即使在咖啡馆等没有密码的开放网络中,也能为用户提供加密保护,防止信息被窃听。

- 现状: 新购买的Wi-Fi 6(802.11ax)路由器基本都支持WPA3,如果您正在升级设备,请务必选择支持WPA3的型号。

第二部分:构筑你的“数字堡垒”——家庭无线局域网安全实战指南

作为家电维修专家,我坚信“三分产品,七分配置”,再昂贵的安全设备,如果配置不当,也是形同虚设,以下是针对家庭用户的、可操作性极强的安全配置清单。

基础防线:设置一个“无懈可击”的密码

这是最基本,也是最重要的一步。

- 密码长度: 至少12位,建议16位以上。

- 密码复杂度: 混合使用大小写字母、数字和特殊符号(如

!@#$%^&*)。 - 避免弱密码: 不要使用生日、手机号、

12345678、qwerty等常见组合。 - 唯一性: 不要将Wi-Fi密码设置为任何其他重要账户(如微信、支付宝、邮箱)的密码!

核心升级:强制启用WPA3或WPA2-PSK (AES)

登录你的路由器管理后台(通常是192.168.1.1或192.168.0.1),在“无线设置”或“Wi-Fi安全”选项中:

- 首选: 将“安全模式”或“加密方式”设置为 WPA3-Personal。

- 次选(若设备不支持WPA3): 选择 WPA2-PSK,并在“加密算法”中强制选择 AES,而不是TKIP。

进阶策略:隐藏你的“SSID”

- 操作: 在路由器设置中,勾选“隐藏SSID”或“不广播网络名称”。

- 原理: 这样你的Wi-Fi名称就不会被周围的人扫描到,增加了被发现和破解的难度。

- 注意: 这是一种“被动防御”,技术高手依然可以找到,但它能过滤掉大部分“顺手牵羊”的蹭网者,连接时需要手动输入网络名称和密码。

精准控制:开启MAC地址过滤

- 原理: 每个网络设备(手机、电脑)都有一个全球唯一的MAC地址,开启此功能后,只有你手动添加到“允许列表”中的设备才能连接你的Wi-Fi。

- 操作: 先将你家中所有需要联网的设备的MAC地址记录下来,然后在路由器后台添加到过滤列表。

- 优点: 安全性极高,即使密码泄露,陌生设备也无法接入。

- 缺点: 每当有新设备加入时,都需要手动在路由器后台添加MAC地址,略显繁琐。

管理权限:修改默认的管理员账户和密码

- 风险: 很多路由器的默认管理账户是

admin/admin或admin/password,黑客一旦猜中,就能完全控制你的路由器,包括修改Wi-Fi密码、设置流量转发等。 - 操作: 登录路由器管理后台,找到“系统工具”或“管理账户”,修改用户名和密码,并设置一个强密码。

定期维护:固件更新与安全审计

- 固件更新: 路由器厂商会通过固件更新来修复新发现的安全漏洞,定期检查并更新路由器固件,就像给你的家电做“系统升级”一样重要。

- 安全审计: 定期检查路由器后台的“已连接设备”列表,留意是否有陌生设备,一旦发现,立即踢下线并修改Wi-Fi密码。

第三部分:从家庭到企业——安全需求的层级化演进

对于小型企业或SOHO(小型办公室/家庭办公室)用户,安全需求远高于家庭,除了上述所有家庭级防护措施外,还需考虑:

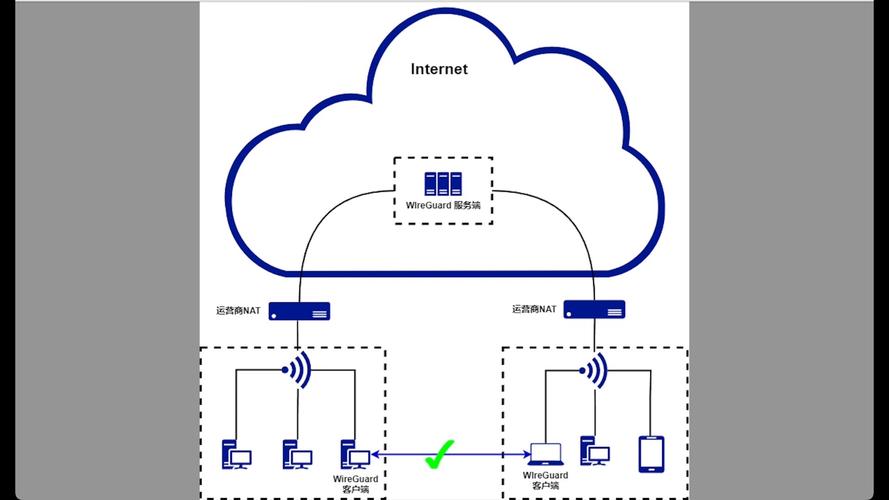

- 网络隔离: 使用VLAN(虚拟局域网)技术,将办公网络、访客网络、IoT设备网络(如监控、打印机)进行物理或逻辑隔离,即使某个网络被攻破,也不会影响到核心业务网络。

- 企业级防火墙: 在路由器之外,部署更强大的硬件防火墙,